Hy sobat , kali ini saya akan membahas tentang bagaimana cara mengatasi limited access di wifi atau jaringan LAN , sering kali kita jumpai masalah sperti ini di laptop yang sudah mulai bermasalah pada system 32 nya jadi bisa di sebabkan oleh virus , kerusakan HW nya,

jadi tida ada salah nya kita mencoba cara ini

Dua hari ini laptop saya bermasalah, tidak bisa mengakses internet melalui jaringan wifi tertentu, padahal teman-teman yang lain bisa mengakses wifi tersebut. Pada wireless network connection tertulis "Limited Access" seperti gambar dibawah:

Pastikan settingan IP address Automatically

Adapun cara untuk memastikan settingan IP Address yang Automatically yaitu dengan cara:

1. Klik icon access internet di sebelah kiri bagian bawah laptop anda >> pilih open network dan sharing center

2. Pilih change adapter setting pada window network and sharing center

3. klik kanan wireless network connection pilih properties

4. double klik internet protocol Version 4 (TCP/IPv4)

5. pilih obtain an IP address automatically dan obtain DNS server address automatically, kemudian klik ok

restart komputer anda dan cobalah untuk melakukan koneksi, apabila ternyata belum berhasil terkoneksi pada jaringan wifi tersebut maka anda bisa melakukan cara di bawah

3. restart komputer anda kemudian coba melakukan koneksi

uninstal seperti gambar di bawah:

setelah itu restart komputer anda dan cobalah melakukan koneksi pada komputer anda.

Cara-cara diatas telah saya lakukan, namun tidak ada yang bisa berhasil membuat laptop saya terkoneksi ke jarinagn Wifi di tempat ini, namun setelah saya bertanya pada tentor di tempat PI, Dia mencoba melakukan koneksi pada jaringan wifi lain selain wifi sebelumnya, ternyata bisa terkoneksi. Akhirnya saya di minta untuk mendownload ulang driver wirelessnya dan menginstalnya.

sampai di sini gan hasil saya testi saya dan pengalaman saya , jadi

jadi tida ada salah nya kita mencoba cara ini

Dua hari ini laptop saya bermasalah, tidak bisa mengakses internet melalui jaringan wifi tertentu, padahal teman-teman yang lain bisa mengakses wifi tersebut. Pada wireless network connection tertulis "Limited Access" seperti gambar dibawah:

Menurut referensi yang saya baca limited access ini disebabkan karena IP address bertabrakan/kres sedang mengalami gangguan. Saya juga tidak tahu persis apa penyebabnya. Banyak cara yang dicoba untuk memperbaiki masalah ini, dari berbagai sumber bacaan cara- cara yang dapat dilakukan untuk memperbaikinya yakni:

Pastikan settingan IP address Automatically

Adapun cara untuk memastikan settingan IP Address yang Automatically yaitu dengan cara:

1. Klik icon access internet di sebelah kiri bagian bawah laptop anda >> pilih open network dan sharing center

2. Pilih change adapter setting pada window network and sharing center

3. klik kanan wireless network connection pilih properties

4. double klik internet protocol Version 4 (TCP/IPv4)

5. pilih obtain an IP address automatically dan obtain DNS server address automatically, kemudian klik ok

restart komputer anda dan cobalah untuk melakukan koneksi, apabila ternyata belum berhasil terkoneksi pada jaringan wifi tersebut maka anda bisa melakukan cara di bawah

Setting IP Address Secara Manual

Cara yang satu ini dilakukan apabila anda mengetahui DNS server dari Wifi tersebut serta menyesuaikan IP address dan DNS server pada komputer anda dengan wifi. untuk mengubah IP Address secara manual hampir sama dengan melakukan settingan IP address secara automatic, yang berubah adalah pada pilihan terakhir, anda harus memilih "use the following IP Address" seperti gambar dibawah:

Reset Ip Address

Langkah-langkah yang dapat dilakukan untuk melakukan reset IP address ialah dengan melalui Command Line atau Command prompt pada windows 7.

1. Buka membuka cmd (klik kanan) dengan run administrator

2. Selanjutnya Klik Perintah : netsh int ip reset C:\resetlog.txt

3. restart komputer anda kemudian coba melakukan koneksi

Melakukan Sevice

Cara yang satu ini dilakukan apabila komputer anda sementara melakukan koneksi ke jaringan wifi. kemudian:

1. buka run atau windows + r, kemudian ketikkan services.msc

2. setelah muncul gambar dibawah ini, restart ulang dhcp client, DNS Client, dan Wlan AutoConfigdengan cara klik kanan pilih restartInstall Ulang Driver Wifi atau Wireless komputer

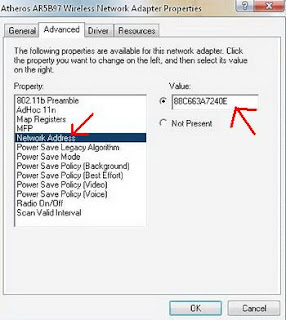

Cara untuk menginstal ulang driver Wifi atau Wireless Komputer adalah dengan pilih my computer >> manage >> pilih device manage >> network adapter >> klik kanan driver komputer anda >> pilih uninstal seperti gambar di bawah:

setelah itu restart komputer anda dan cobalah melakukan koneksi pada komputer anda.

Cara-cara diatas telah saya lakukan, namun tidak ada yang bisa berhasil membuat laptop saya terkoneksi ke jarinagn Wifi di tempat ini, namun setelah saya bertanya pada tentor di tempat PI, Dia mencoba melakukan koneksi pada jaringan wifi lain selain wifi sebelumnya, ternyata bisa terkoneksi. Akhirnya saya di minta untuk mendownload ulang driver wirelessnya dan menginstalnya.

sampai di sini gan hasil saya testi saya dan pengalaman saya , jadi